安博通看RSA2018:网络安全可视化,有的在升起,有的在坠落

有的在升起,有的在坠落,歌词里这样写道:

“Something's rising

something's falling

as we're drifting by

Someone's praying

Someone's failing

as we walking by”

图:旧金山日落景色

在2017年的RSA大会上,安博通产品经理就对领先的的网络安全可视化平台产品做出过详细的分析,详情可参考去年的分享文章:https://mp.weixin.qq.com/s/bnNvnLpxGkG0AVVUfqA0eQ 产品经理看RSA-网络安全可视化产品的求同和存异。2018年的RSA大会上,安博通作为国内网络安全可视化的领导者,继续对参展的网络安全可视化平台进行深度调研,从而为读者带来第一手资料。在调研中,安博通产品经理发现在过去的一年中,不论是产品本身、解决方案还是未来发展方面,都呈现两极分化的趋势:有的在扎实奋进中上升,而有的在停步不前中坠落,我们将在下文中给出详细分析。

(对于安全可视化产品,安博通将会分为策略和流量两篇主题文章进行推送,敬请关注)

2018四大发展趋势

在2018年的会议调研中,我们发现安全策略可视化平台品类的产品呈现出以下四个主要的发展趋势:

发展闭环的策略和事件架构

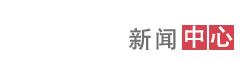

看到下面这张图片,长期关注Gartner或安博通的读者不会陌生:

图:Gartner提出新一代自适应安全防御架构

上图是Gartner提出的新一代自适应安全防御架构,强调通过预测、检测、防御和响应的流程实现持续监控与分析,完成闭环防御流程。今年的RSA会议中,安全策略可视化厂商也纷纷提出类似的架构,例如:

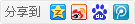

图:Redseal提出快速事件调查架构

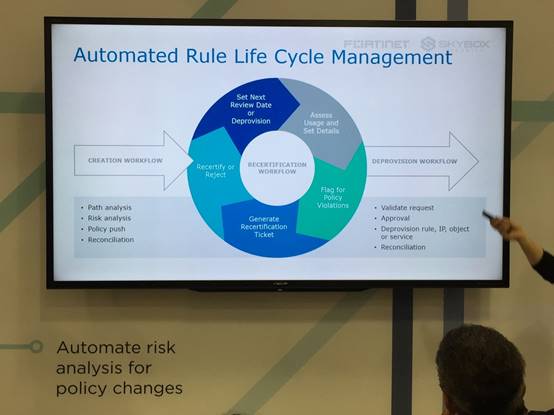

图:Skybox提出自动化策略生命周期管理架构

图:Algosec提出安全策略管理生命周期架构

同Gartner提出新一代自适应安全防御架构一样,各大安全策略可视化平台厂商都在纷纷强调“流程闭环”的重要性。在2017年的调研中,策略可视化厂商大都只能提供“检测+防御”能力,即可以根据计算的路径地图进行异常检测告警,也可以据此来使用其他安全设备进行防御威胁,但不具备闭环事件的能力,产品方案更加倾向于“运维工具和威胁中心”。而2018年我们看到更多的厂商在丰富自身的解决方案,希望提供“检测+防御+预测+响应”的全流程能力,将产品方案提升到“防御体系”的高度。说到底,可视化产品方案的终极目的还是通过可视呈现来提升安全响应能力,而非为了可视化而可视化。

为了实现全流程生命周期闭环,各厂商纷纷进行能力大融合,在平台上支持或完善简单的功能组合:策略路径地图+威胁情报+漏洞分析+风险预警+报表推送+异常告警+策略梳理+响应策略下发,不管实际效果如何,这套方案至少在纸面上走完了“检测+防御+预测+响应”的全流程,在价值层面能够切实地闭环解决某些特定的安全威胁(例如勒索病毒),而不是总在威胁发生后马后炮地给出应急响应方案,这说明策略可视化平台厂商的意识取得了进步。

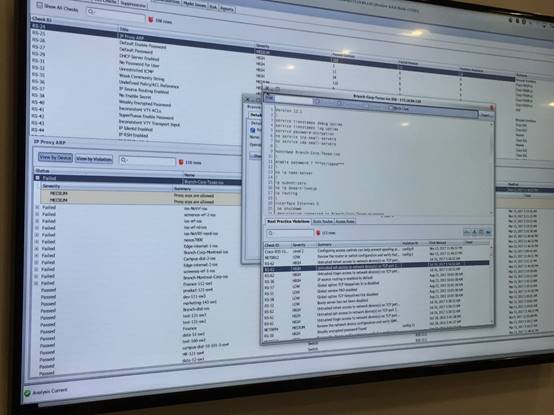

另一方面,为了满足闭环流程,厂商纷纷推出响应类特性。例如,Redseal推出Best Practice(最佳实践)功能,在该功能中Redseal平台对所有设备的操作进行记录,并根据内建的数据库来提示认为可能存在风险的操作,及时提醒用户进行修复响应,以便第一时间缩小攻击面,控制风险范围。

用户视角的精细化过程管控

在调研中,安博通产品经理发现,各大厂商相比去年更加强化了工作流(workflow)的概念,尽管各家的命名不同,但其本质都比较类似:将闭环的流程设计为工作流功能,并针对尽量详细的流程定义,通过Step by Step的步骤式操作,站在用户视角进行过程控制。

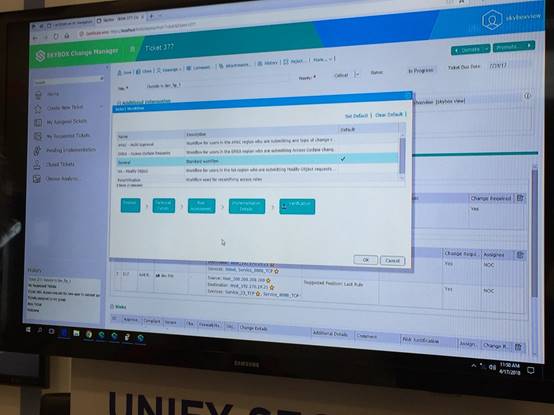

例如,Skybox在系统中使用Ticket概念支撑工作流,系统中定义多个Ticket并行管理,需要在每个Ticket内定义工作流程,流程包括:发起请求->技术细节确认->风险评估->实施细节确认->最终校验的5步。Ticket和用户进行绑定,包括用户创建Ticket、管理自己的Ticket、请求Ticket、处理实施需求、关闭或分析Ticket,高级用户能够处理下级用户的Ticket。

图:Skybox Ticket流程

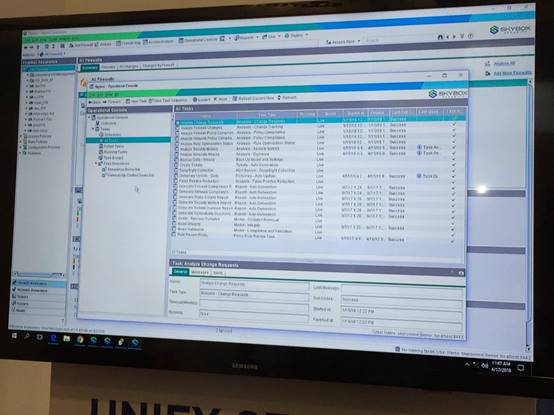

在Ticket流程的引导下,用户将会对每一项业务变更执行精细化的5步管理,在每一步中逐步分析影响后进行评估,流程上不断进行审批,直到最终流程闭环,对于系统内多个正在执行的Ticket和其他工作,使用TASK(任务)概念来进行并发管理。

图:Skybox TASK管理

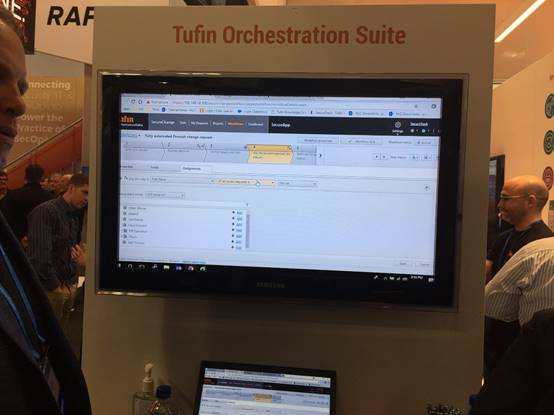

我们最早发现Workflow概念,是在Tufin厂商的产品中,Tufin使用Workflow对策略变更进行过程管控,在2018年Tufin继续加强workflow的功能,其流程包括发起请求、业务审批、目标风险分析、风险回顾和确认(升级版)、技术设计、确认等步骤,通过逐步升级的风险分析,确保策略管理可在长生命周期内进行闭环。

图:Tufin Workflow

另一个新特性是,各厂商开始支持用户分权功能,即:可定义不同用户可读写的数据、功能模块范围,也可以定义用户间的级联关系,从而有效地支持复杂的组织架构中多用户不同职权的需求。

图:Redseal用户权限设置

面向业务、服务业务、运营业务

业务、业务还是业务,在2018年,安博通产品经理看到了各家厂商将产品与业务更紧密的贴合,站在业务运营者的角度执行调度工作。

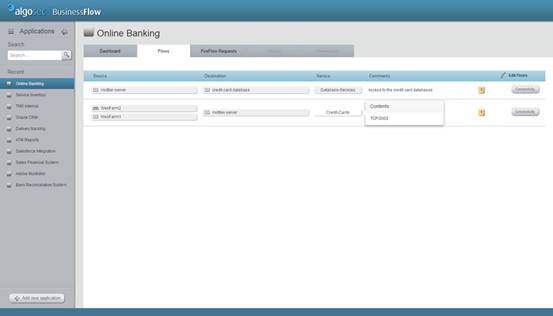

例如,Alogosec提出Business Flow概念,例如下图中定义网银业务的Business Flow,其子业务还包括CRM业务、ATM业务等等,针对不同的业务进行过程管理。在Business Flow中,产品从原有的管理员视角中跳出,不再关注于策略、子网、IP,而是直接站在业务角度去分析风险和执行处置。虽然从技术角度这个转变并不一定非常困难,但其贴近用户、提升体验、凸显价值的产品设计思路非常值得借鉴。

图:Algosec Business Flow

对于用户来讲,一项重要的业务就是合规(Compliance)。在产品中,各大厂商也针对合规业务给出了解决方案,例如在Skybox产品进行业务录入和访问关系录入时,其定义并非全靠安全基线(Baseline),而是根据合规需求(例如PCI)提供现成的合规配置模板调用,让合规业务落地变得更为简单。

图:Skybox基于模板进行合规业务定义

Firemon公司在2018年推出了新品GPC(Global Policy Controller),该产品的理念是直接服务业务、省去中间步骤,在下文的Firemon厂商简析中我们将会介绍该产品。

安博通产品经理认为,产品从功能化到业务化的转变,意味着产品希望在最终用户端能得到更广泛的验证,也意味着产品开始走向平稳发展阶段。

应用环境和数据来源大爆发

从应用环境来看,各大厂商在2018年均推出了公有云部署方案,主要表现为对AWS和Microsoft Azure的支持,而且宣称支持当业务从端切换到云环境时,能够提供不间断的服务。此外,Alogosec等厂商还提出,其产品可以应用于工控领域以及容器领域(例如Docker),可见除了产品特性的纵向增长,各厂商也开始发展产品应用场景的横向增长。

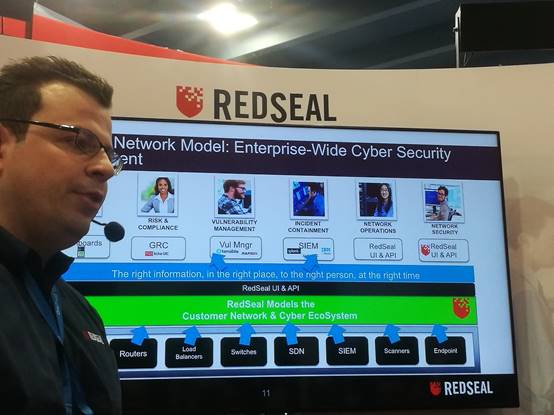

图:Algosec部署适应性

此外,从信息来源来看,部分厂商的安全策略可视化平台目前可以支持从SDN环境、SIEM、扫描器、EDR软件等方面采集信息,这种信息来源的爆发式增长,对产品的数据处理和分析能力提出了更高的要求,对于用户来说,从越多的来源获取情报,就能获得越好的安全保障。

图:Redsel信息来源展示

参展厂商分析

Redseal

概述

横向比较来看,与2017年一样,安博通产品经理认为Redseal依然是发展势头最为良好的一家,从产品方案可以看出Redseal在研发上进行了较大的投入,在技术方向上有领导意义。

核心能力

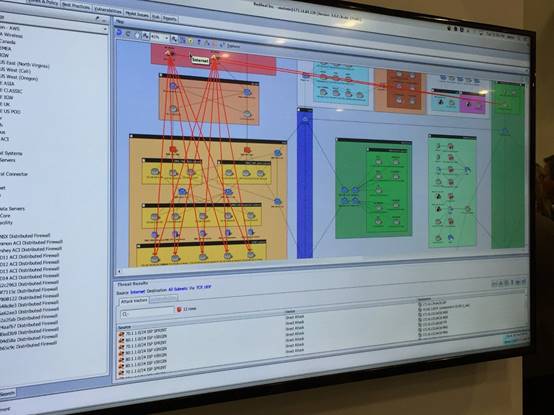

Redseal的第一个核心能力在于策略路径的地图计算,安博通产品经理认为在路径地图层面目前Redseal还是处于业界领先水平:

图:Redseal策略路径计算地图

此外,Redseal在叠加能力方面也在持续投入。自2017年推出与Splunk结合的大数据方案后,在2018年Redseal又与Rapid 7合作联合推出漏洞治理方案,其流程可以实现“发现攻击路径、资产扫描分析、完整路径抓取、漏洞配置修复”的闭环漏洞治理流程。

图:Redseal & Rapid 7漏洞闭环方案

此外,Redseal与Splunk在大数据领域持续保持合作,在2018年又增加了多个领域的信息来源,其大数据处理的核心能力也在持续进步中。

新产品特性

与Rapid 7的联合漏洞治理方案、用户分权控制、多信源采集等。

优劣势分析

Redseal无疑是一家持续创新进步的厂商,所以其核心优势在于研发投入支撑充足,产品迭代迅速,在策略路径计算和能力叠加方面,Redseal的架构具备很强的可扩展性。

劣势方面,Redseal在运维方面看起来较为薄弱,例如Redseal并不能提供像Tufin一样好的Workflow和Business Flow工具来帮助用户运维业务和进行过程管理,在业务面向性上相比其他厂商有所差距。

Skybox

概述

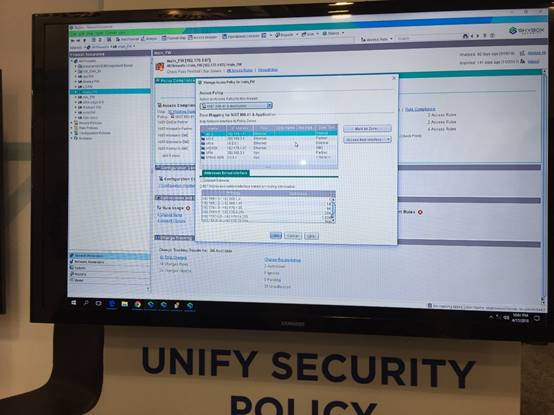

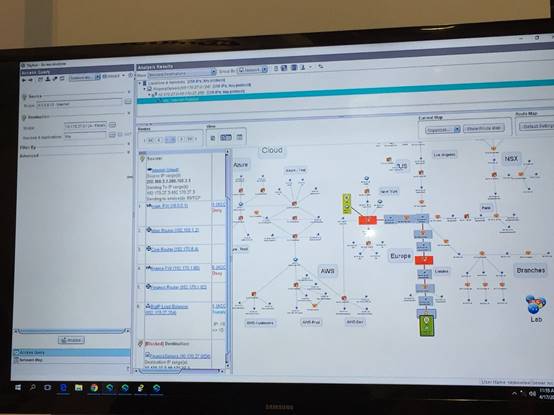

Skybox在过去的一年中加强了Workflow、TASK等过程管理方面的功能特性,其产品非常贴近业务,在合规方面具备很好的适用性,在漏洞发现和处置方面一直保持不错的势头。

核心能力

Skybox的流程化组织能力是其重要的核心能力之一,如前文所展示的,其Ticket和TASK两个模块构建的工作流工具,能够适应复杂的多任务、多策略、多用户的运维工作,又能够对合规需求给予良好的支撑。

图:Skybox合规功能界面

新产品特性

Ticket、Task、合规功能等。

优劣势分析

Skybox的优势在于强大的过程管理,以及详尽的漏洞信息分析,似乎对于那些具有强烈安全需求的用户更加合适。而Skybox的劣势在于其数据分析和展现能力,其策略路径地图等界面的易用性、多级钻取能力、关联分析能力一直不算太强,似乎不是一个适合“大屏展现”和“态势分析”的平台。

图:Skybox策略路径地图

Algosec

概述

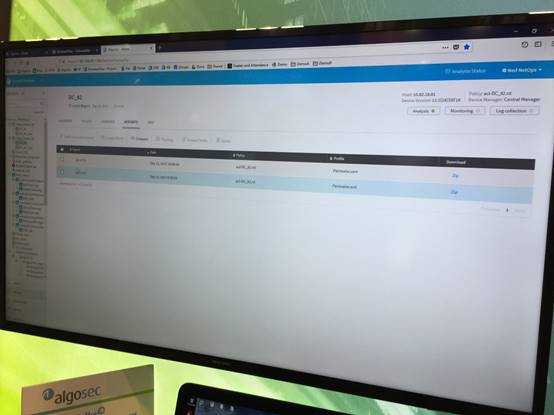

安博通产品经理在调研中发现,Alogosec在此次展会上并未展现出特别具体的技术能力进步。另外,Algosec在安全策略可视化平台产品维度上,与其他厂商相比亮点稍显不足,在各方面都有能力但都不突出。

核心能力

Algosec的核心能力是Business Flow即业务流,在与安博通产品经理的交流中,Alogosec的产品经理一直在强调Workflow + Business Flow的技术是业界唯一,也是最为贴近用户实际应用的解决方案,安博通的产品经理认同此看法,业务流的确应该是产品发展的一个目标方向。

图:Algosec产品界面

新产品特性

工作流+业务流结合等解决方案。

优劣势分析

Algosec的优势在于全面,策略路径、威胁治理、合规流程、策略运维都能够支持。但劣势在于平均,其在各个领域都不能做到领先,有些缺乏产品的核心主旨和打动用户的能力。

Tufin

概述

Tufin是一家非常专注的厂商,在防火墙安全策略运维方面它无疑是最佳选择,在其他领域Tufin并不涉足太多。

核心能力

Tufin的核心能力在于对防火墙安全策略的控制,其方案与各大领先防火墙厂商紧密耦合,包括Palo Alto、AWS、NSX、Fortinet、Check Point、Cisco等等,而且对每个厂商防火墙的解决方案都能完全支持其独特的策略组织方式,加之优秀的策略翻译、策略体检打分等模块,可以说Tufin在策略运维这一领域做到了极致。

图:Tufin与各防火墙厂商的场景化方案

此外,Tufin在工作流方案方面是最早的提出者,其工作流功能的成熟度也非常高。

新产品特性

Tufin几乎没有所谓的“新特性”,其解决方案与以往并没有本质区别,只是不断地在加强对其他厂商的新品、新版本和云环境的适配,保持其在策略运维领域的领导者地位。

优劣势分析

Tufin的优势在于防火墙安全策略运维,在这一领域Tufin无疑是最佳的能力者。其劣势在于全面性不足,在策略路径分析、能力叠加、漏洞治理等方面均比较薄弱。但是,专注到极致的产品在细分领域能够保持领先,也是一条非常值得学习的路线。

Firemon

概述

在2018年的RSA展会中,Firemon主要推荐其GPC(GLOBAL POLICY CONTROLLER)新品,该产品是2018年安博通产品经理所看到为数不多的具有创新性的平台产品之一,但在应用层面,安博通产品经理认为落地难度较大。

核心能力

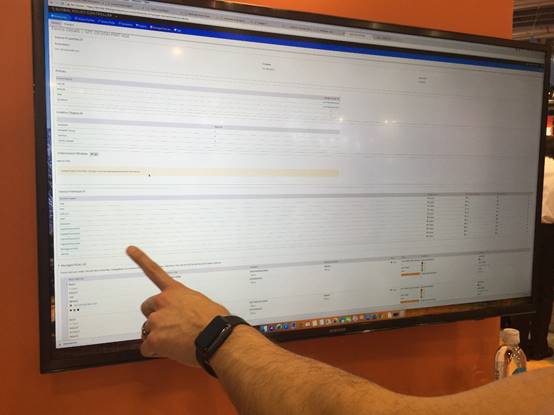

Firemon的核心能力依然围绕着安全策略,今年推出的新品GPC,其核心理念是消除中间环节,让策略直接服务业务。

GPC主要的功能是进行业务变更时的安全策略下发,解决的应用场景举例如下:在内网环境中部署有20-30台安全设备,服务于数万条业务,这些内容使用GPC进行监控。当某些业务的访问关系需要变更时,可以直接使用GPC产品配置业务访问关系的修改,点击生效后,GPC会根据策略路径自动计算出安全设备的策略修改方案,并将推荐的几种可行方案提交用户,用户选择其中一种方案并提交后,GPC会针对所有安全设备基于方案进行策略下发和业务验证,全过程中无需运维人员参与。

图:GPC产品demo

在安博通产品经理调研过程中,GPC产品是为数不多的进行大规模配置变更的产品之一。传统上,安全策略可视化平台领域主要进行采集、分析、呈现而不是变更,GPC敢于投入走出这一步体现了Firemon老牌玩家的底蕴。安博通产品经理认为GPC产品在技术上存在非常大的价值,能够确实解决大规模防火墙策略配置的繁琐问题,也能让业务变更更加顺利,让整个策略领域的产品具备了更加重要的地位。但是,从实际应用落地方面来看,企业单位对于策略和业务的变更都有一套成熟的流程要求,是否能够允许软件平台直接对业务进行变更?在很多地方是明显行不通的,所以这个问题可能导致GPC产品的应用场景偏窄,影响其快速打入市场,还需要时间来检验。

新产品特性

2018年主推GPC新产品。

优劣势分析

Firemon的优势在于其大胆的产品布局策略,GPC产品的发布在业界产生了不小的反响,代表了Firemon的技术创新能力得到认可,但这个产品未来的发展还要看用户的接受度如何。而Firemon的劣势与Skybox类似,在策略路径展现和数据分析方面显得较为薄弱,在合规运维方面也没有太多亮点。

安博通

概述

安博通作为国内安全可视化的领导者,携安全策略可视化自适应分析平台产品连续第二年亮相RSA大会,引起不小的关注。安博通产品方案整体性较强,能力叠加方案具备一定创新性,在国内已有多个成熟应用案例。

核心能力

安博通产品的核心能力在于其叠加方案:策略路径+流量分析+安全事件,在分析逻辑上从看见、看深到看透逐步深入,对安全态势的把控更加贴切。从所有厂商的横向比较中来看,安博通产品是唯一支持叠加流量分析能力的策略可视化平台,而在工作流、策略运维、策略路径、漏洞治理等能力融合层面不具备明显短板,综合能力较强。

图:安博通在展会上与用户交流产品方案

新产品特性

除了独创的策略路径+流量分析+安全事件的三合一方案之外,安博通还在用户组织架构、业务告警、违规路径、拓扑搜索等方面推出新产品特性。

优劣势分析

安博通的优势在于,从核心能力叠加方面,融合程度非常高且具备独特性,是所有厂商中唯一具备“流量”维度的可视化分析平台,在部分模块的技术水平方面,甚至已经领先于美国厂商。而在业务流、合规模板、策略转换等技术领域,解决方案的完善性和UI易用性还可进一步提升,并加强贴近业务的程度。

中美对比小结

通过连续几年的调研和对比,安博通对安全策略可视化平台领域的产品具备了较为深入的理解。

分析美国策略可视化平台厂商过去一年的变化,有的在升起,有的在坠落:一些厂商他们在升起,持续进行研发投入迭代和解决方案优化升级,努力解决用户问题,找到方向推出亮点产品;而另一些厂商他们在坠落,保持在舒适领域而不敢突破,创新技术的枯竭,必然导致产品竞争力的逐年下滑。

分析美国策略可视化技术发展趋势,有的在升级,有的在坠落:不论是闭环生命周期架构、能力融合、业务流程管理还是新数据来源,这些技术发展趋势在用户视角上看的确在不断上升,更加贴近应用场景;但是,从产品技术角度分析,这些解决方案背后的技术逻辑更加偏向于适配、跳转、UI界面翻译、组织形式上的“量变”,而并非我们第一次认识Redseal、Skybox产品时看到的全新理念层面的“质变”,有些产品更偏向于功能的“堆砌”而并真正未达到“融合”的程度,当以创新著称的美国厂商们不能取得质变时,不得不说是一种坠落。

观察中美厂商之间的技术实力对比,有的在升起,有的在坠落:以安博通为代表的中国安全可视化力量,以较晚的起步时间取得了长足的产品进步,提出了独特的解决方案维度,在RSA大会上发出了自己的声音,处于良好的上升态势;而美国的安全可视化力量似乎遇到了创新的瓶颈,当力量对比此消彼长时,对美国的网安力量来说,更像一种坠落。

诚然,对比美国一流的安全可视化厂商,以安博通为首的中国可视化产品还显得不够成熟,部分模块的呈现风格、业务组织和数据源接入能力还有一定差距。但我们相信,通过持续的跟进和投入,一定有中国厂商在国际舞台绽放的一天。雄关漫道,吾辈还需多多努力,与君共勉。